Nutzerzertifikat

PDF Signierung

Bitte beachten Sie, dass die über diesen Prozess bereitgestellten Zerftifikate NICHT für die Signierung von PDF Dokumenten verwendet werden können.

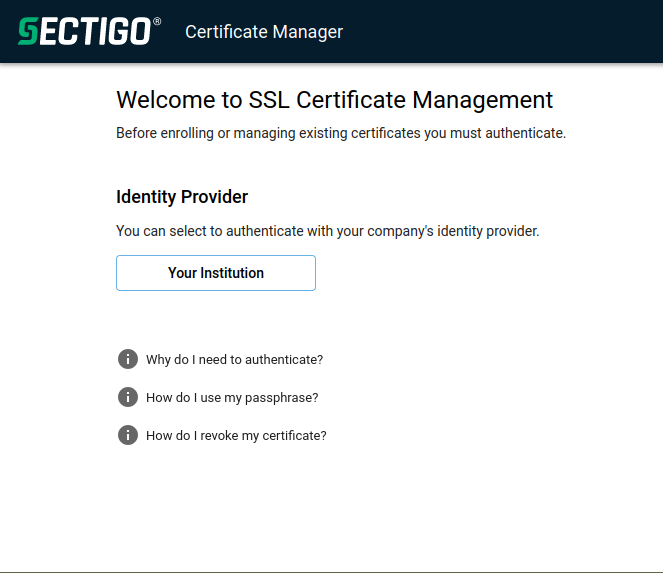

Persönliche Nutzerzertifikate können über den Link https://cert-manager.com/customer/DFN/idp/clientgeant beantragt werden.

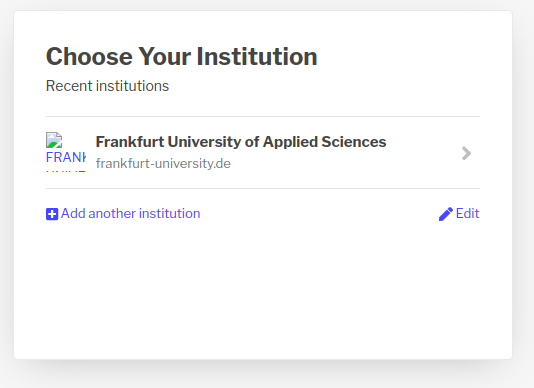

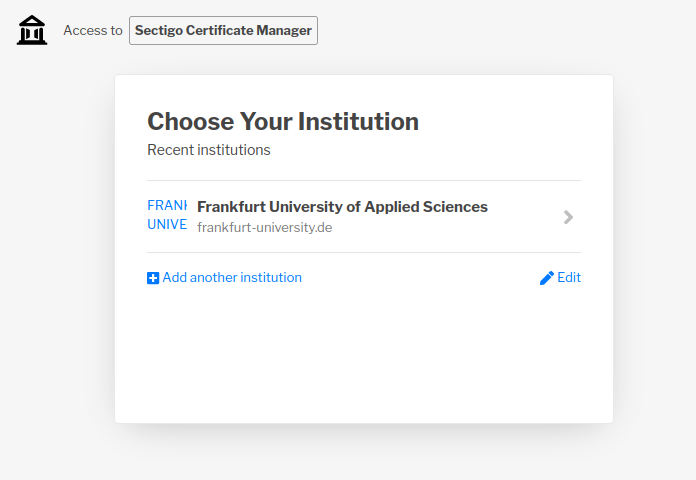

Nach Aufruf gelangen Sie auf eine Einstiegsseite, in der Sie zunächst die Frankfurt University of Applied Sciences ins Suchfeld eingeben und als passsenden Identity-Provider auswählen

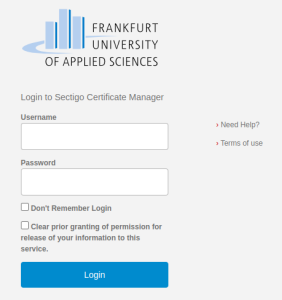

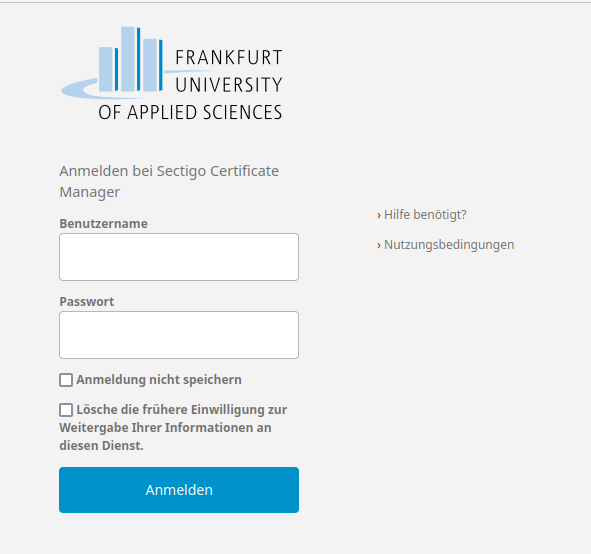

Hier melden Sie sich bitte mit ihrem CIT-Account an.

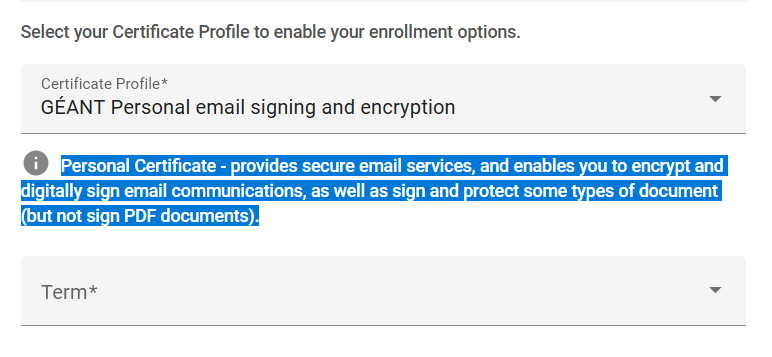

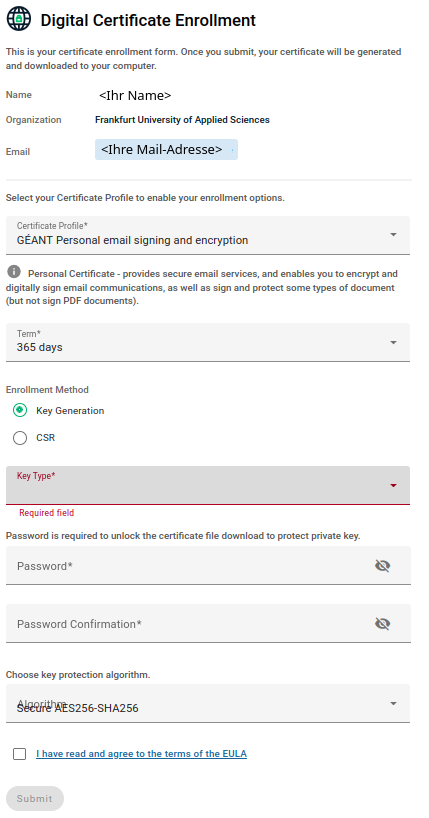

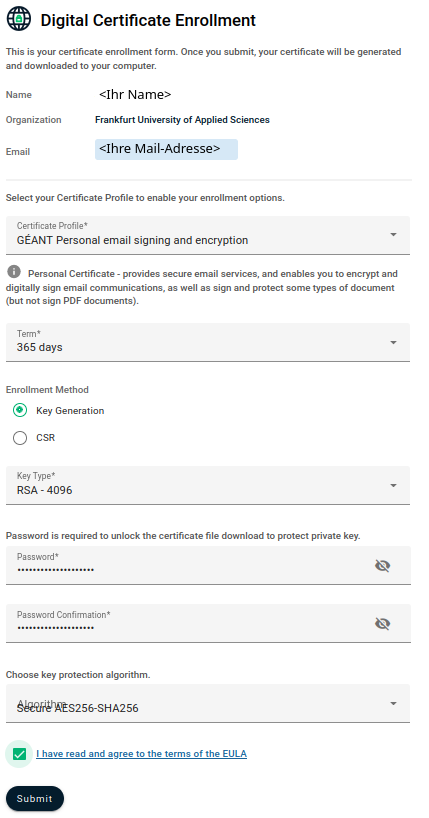

Anschließend erscheint ein Formular mit verschiedenen Optionen für das Zertifikat.

Dabei tragen Sie bitte folgendes ein:

| Abschnitt | Inhalt |

|---|---|

| Certificate Profile | GEANT Personal email signing and encryption (vorgegeben) |

| Term | wählbar (1 oder 2 Jahre) |

| Enrollment Method | Key Generation (wird über dieses Webformular erzeugt, empfohlene Methode) oder CSR (muss seperat erstellt werden) |

| Key Type | wählbar, Standard RSA - 2048 |

| Password | frei wählbar, Ihr gewünschtes Passwort |

| Algorithm | wählbar, Standard Secure AES256-SHA256 |

Anschließend noch bestätigen, dass die Sectigo Client Certificate EULA gelesen und akzeptiert wurde.

Dies könnte dann folgendermaßen aussehen:

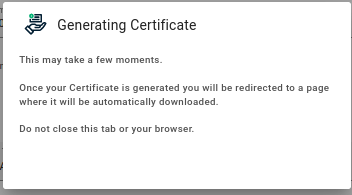

Mit einem Klick auf Submit wird das Zertifikat anschließend erstellt, dabei erhalten Sie die Meldung:

Wichtig: Dies kann auch mal ein paar Minuten dauern, das Fenster/den Tab müssen Sie solange offenlassen, bis die Erstellung abgeschlossen wurde.

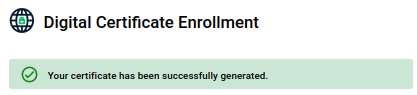

Wenn das Zertifikat erstellt wurde erhalten Sie den Hinweis:

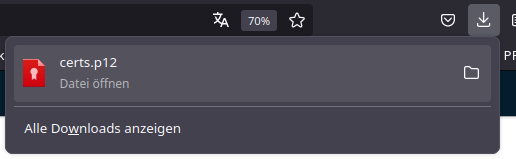

Der Download startet automatisch, anschließend finden ihr Zertifikatsdatei in dem für Downloads hinterlegten Ordner.

Nun können Sie Ihr Zertifikat in Ihren Mail-Client einbinden.

Hinweis: Wenn Sie eine verschlüsselte Mail verschicken wollen, so benötigen Sie zuert eine signierte Mail vom Empfänger. Anschließend kennen Sie (bzw. Ihr Mail-Client) das Zertifikat Ihres Gegenübers und Sie können eine verschlüsselte Mail schicken.

Gruppen- und Pseudonym-Zertifikate

Wenn Sie ein Gruppen- oder Pseudonym-Zertifikat benötigen machen Sie gerne ein Ticket bei uns auf, wir schicken Ihnen hierfür eine Einladung zu.

Serverzertifikat

CSR erstellen (Zertifikatsantrag im PKCS#10-Format)

Mittel der Wahl zur Erstellung eines solchen Antrags ist das Kommandozeilenwerkzeug openssl aus der gleichnamigen Software zur Transportverschlüsselung. Das Programm erlaubt die Beantragung, Erzeugung und Verwaltung von Zertifikaten und ist Bestandteil gängiger Linux-Distributionen. Die Erstellung kann, muss aber nicht auf dem Rechner erfolgen, für den das Zertifikat beantragt wird.

Hinweis: Installation unter Windows

Eine Möglichkeit, openssl auch unter Windows nutzen zu können, ist Git for Windows, das neben weiteren Werkzeugen auch openssl.exe und eine BASH Emulation als Kommandozeile bereit hält. Innerhalb dieser Umgebung lassen sich die weiteren Anweisungen auch unter Windows ausführen.

Alternativ kann OpenSSL auch an dieser Stelle heruntergeladen werden. Vorteilhaft ist dabei, dass das Paket wesentlich kleiner ist und weniger für diesen Zweck unnötige Dateien enthält.

Erster Schritt: Schlüssel (key) generieren, mit dem der Antrag signiert wird

openssl genrsa -out <server>_key.pem 2048

Die Datei <server>_key.pem (bitte den eigenen Anforderungen anpassen!) enthält den privaten und öffentlichen Schlüssel und wird mit einem Passwort geschützt. Da die angestrebte Sicherheit der Datenkommunikation von diesem Schlüssel abhängt, sollte er sicher aufbewahrt und das Passwort hinreichend komplex gewählt werden.

In bestimmten Fällen kann es notwendig sein, den Schlüssel ohne Passwort bereitzustellen. Das Passwort kann jederzeit entfernt werden:

openssl rsa -in <server>_key.pem -out <server>_key_nopw.pem

Der Schlüssel muss in diesem Fall aber mit anderen Mitteln adäquat geschützt werden.

Zweiter Schritt: Antrag erstellen

openssl req -batch -sha256 -new -key <server>_key.pem -out <server>_req.pem -subj '/C=DE/ST=Hessen/L=Frankfurt am Main /O=Frankfurt University of Applied Sciences /OU=<Abteilung>/CN=<server>.<subdomain>.frankfurt-university.de'

Die obige Sequenz muss angepasst und am Stück in einer Zeile eingegeben werden.

Das Ergebnis <server>_req.pem kann vor Übermittlung nocheinmal geprüft werden:

openssl req -in <server>_req.pem -noout -text

Anschließend den Antrag über den entsprechenden Formularpunkt in der GUI hochladen, wie im nachfolgenden Punkt erläutert wird. Die Übermittlung des Zertifikats erfolgt dann an die im Beantragungsprozess angegebene E-Mail Adresse, sowie an die E-Mail Adresse, welche im CSR steht.

Zertifikat beantragen

Hinweis: Der DFN-Verein hat ein neues Verfahren für die Beantragung von Zertifikaten etabliert, das ab dem 01.01.2023 verbindlich für die Ausstellung von Serverzertifikaten ist.

Zertifikate werden beantragt über die Web-Adresse:

https://cert-manager.com/customer/DFN/ssl/sslsaml/login

Nach Aufruf gelangen Sie auf eine Einstiegsseite, in der Sie zunächst die Frankfurt University of Applied Sciences ins Suchfeld eingeben und als passsenden Identity-Provider auswählen:

Mit Auswahl gelangen Sie auf der von anderen Anwendungen bekannten Login-Maske des IdP der Frankfurt UAS:

Bitte authorisieren Sie sich mit Ihrem CIT-Account.

Bei erfolgreichem Login gelangen Sie auf Ihren persönlichen Bereich des Sectigo Certificate-Manager

Dieser wird zu Beginn noch leer sein, wird sich dann aber mit Statusangaben zu Ihren beantragten Zertifikaten füllen.

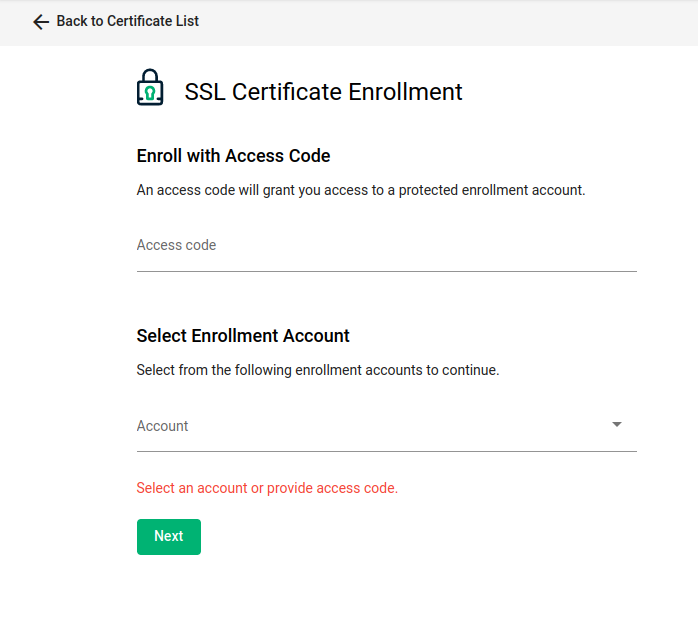

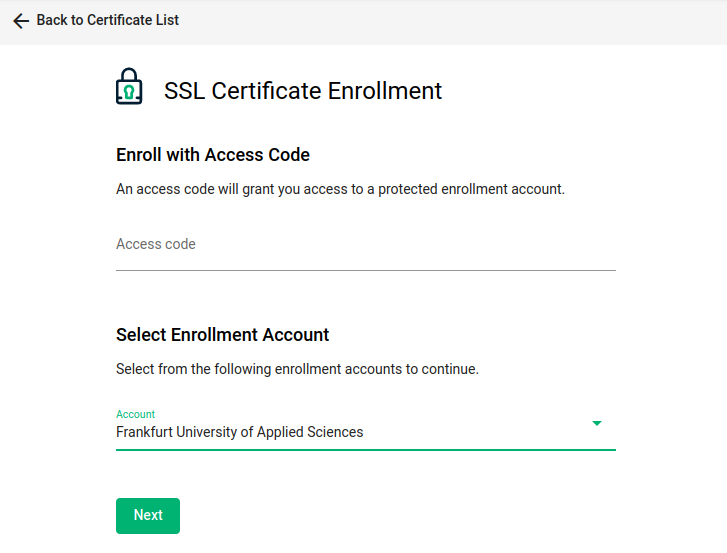

Ein neues Zertifikat beantragen Sie über den Button oben rechts Enroll Certificate. Damit gelangen Sie in ein Formular, bei dem Sie zunächst Frankfurt University of Applied Sciences als Enrollment Account auswählen und mit Next bestätigen:

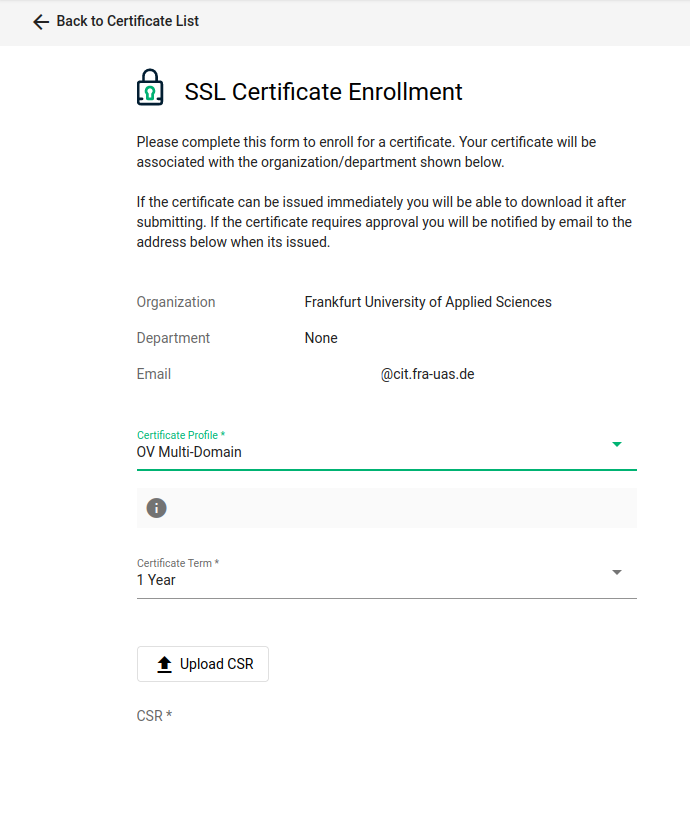

Damit gelangen Sie dann in das eigentliche Antragsformular:

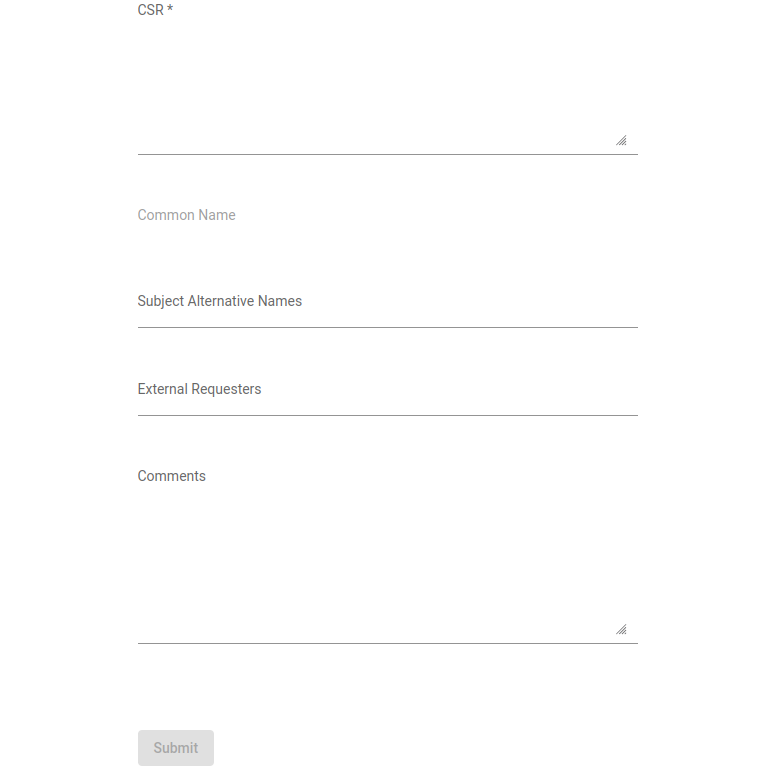

Fügen Sie im Feld CSR* den oben erstellten Antrag per Cut&Paste ein oder laden Sie ihn mitttels Upload CSR in das Formular. Die weiteren Felder sind optional, wir möchten Sie allerdings dringend bitten, im Feld Comments notwendige Hinweise für die Berechtigung zum Bezug des Zertifikats - gewöhnlich also den Titel der genehmigten IT-Doku - anzuführen. Dies beschleunigt den Genehmigungsprozess, da andernfalls eventuell Rückfragen per Mail erforderlich werden. Im Feld External Requesters können Sie Mailadressen von Personen hinterlegen, die im CC über den Fortgang informiert werden sollen.

Nach dem Abschicken des Antrags mittels Submit gelangen Sie wieder in Ihren persönlichen Bereich des Sectigo Certificate Manager, der nun auch das neu beantragte Zertifikat aufführt. Hierbei werden folgende Status-Meldungen unterschieden:

- REQUESTED

- ISSUED

- REVOKED

- DECLINED

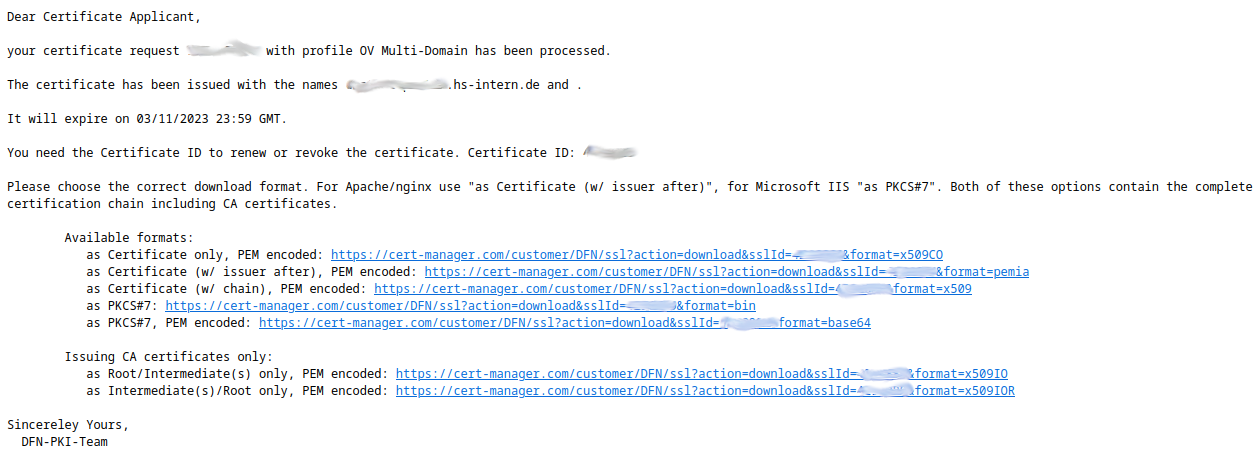

Der Antrag wird jetzt vom Teilnehmer-Service der FRA UAS geprüft und gegebenenfalls freigegeben. Danach erhalten Sie eine Mail mit Links zu dem beantragten Zertifikat in verschiedenen Formaten:

Bitte denken Sie daran, dass mit dem neuen Verfahren sich auch die bekannte Zertifikatskette geändert hat und diese daher erstmalig ebenfalls ersetzt werden muss.

Wissenswertes

PFX/PKCS#12-Datei erstellen

In bestimmten Fällen ist es erforderlich, dass das Zertifikat als PKCS#12-Datei vorliegt. Solche Dateien fassen die erforderlichen Bestandteile in einer einzigen Datei zusammen. Es müssen vorliegen:

- RSA-Key: <server>_key.pem (wie oben erstellt)

- Zertifikat der DFN-PKI: <server>_crt.pem (kommt vom DFN als Mailanhang)

- CA-Zertifikatskette: komplette Vertrauenskette von GEANT bishin zur Usertrust CA und dem AAAA Certificate Services Root Zertifikat. Diese können Sie über die Mail mit dem

Für die Erstellung wird wieder openssl verwendet:

openssl pkcs12 -export -inkey <server>_key.pem -in <server>_crt.pem -certfile chain.txt -out pkcs12 <server>.p12

Auch hier: alles in einer Zeile und Werte entsprechend anpassen!

Die wichtigsten OpenSSL-Befehle in einer Übersicht:

https://help.internetx.com/display/SSL/OpenSSL+-+Die+wichtigsten+Befehle